La empresa externa Obscurity Labs hace una serie de tests al Rabbit r1 para tratar de valorar su seguridad… Y parece haber aprobado.

No hace mucho tiempo hablamos en el blog sobre los problemas de seguridad que tenía el Rabbit r1 y cómo nos preocupaba a los usuarios —conmigo incluido— hasta el punto de que a día de hoy aún no tengo conectado ningún servicio.

Es más. Hasta el día de ayer y de la noticia que vengo a contar, seguía convencido de no vincular ninguna cuenta hasta que no fuese estrictamente necesario, ya que mi nivel de desconfianza no había hecho más que aumentar.

Todo ellos parece haber cambiado en poco tiempo. Por fin se han puesto a trabajar y desde Rabbit Inc. han mandado que una expresa experta en ciberseguridad —Obscurity Labs— ejecute una serie de pruebas en su dispositivo que disipe las dudas.

La empresa encargada: Obscurity Labs

Obscurity Labs es una empresa especializada en soluciones innovadoras de software y servicios de ingeniería, con un fuerte énfasis en el desarrollo, la ciberseguridad y la ciencia de datos. Fundada en 2018, la compañía trabaja tanto en el sector público como en el privado, ofreciendo soluciones personalizadas para una amplia gama de necesidades de ingeniería.

Entre otras cosas están especializadas en Desarrollo de Software, como la creación de soluciones de software a medida para mejorar la eficiencia operativa y fomentar el crecimiento empresarial.

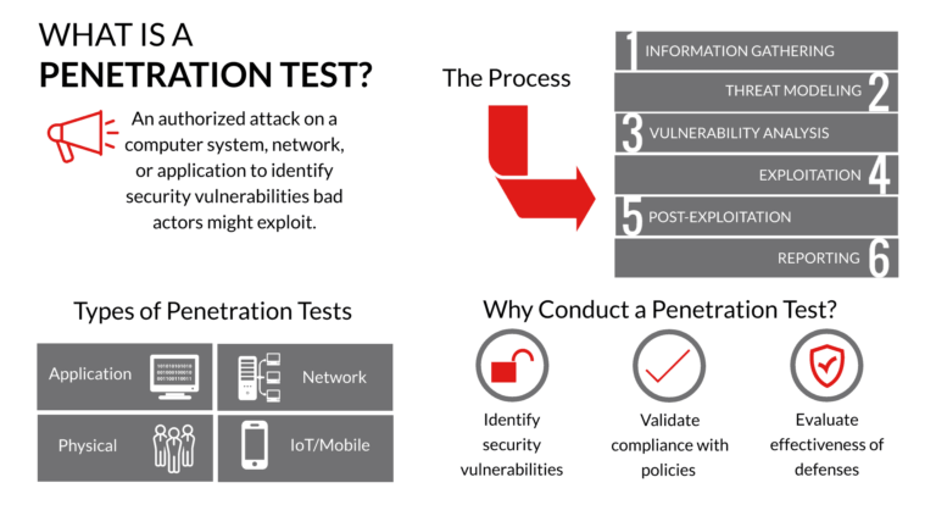

Además del manejo de datos y su análisis, son como no puede ser de otra manera especialistas en ciber seguridad realizando pruebas de penetración y desarrollo de estrategias de seguridad para proteger los activos digitales de sus clientes.

El origen del problema de seguridad del Rabbit r1

Como comentaba, hace algunas semanas apareció una web —rabbitu.de— que afirmaba haber tenido acceso a varios puntos clave de la seguridad, llegando a comprometer incluso el envío de correos desde la cuenta oficial de Rabbit.

Desde la web de la empresa creadora del gadget de IA aseguran que el problema surgió por parte de un empleado —despedido a fecha de estas líneas—. Presuntamente este ahora ex-empleado filtró las de Rabbit a un grupo «hacktivista».

Tras ello, decidieron revocar todas claves relacionadas con esta filtración y tratar de resolver cualquier problema que hubiese podido surgir de esa filtración. Según su propio criterio parecía todo resuelto, pero no estaban seguro.

Fue en ese momento en el que Rabbit Inc. decidió darle la tarea a una empresa externa —Obscurity Labs— de revisar y poner a prueba la seguridad del Rabbit r1.

La prueba de penetración del Rabbit R1

Como dicen en su propia web, Obscurity Labs realizó una prueba de penetración contra los servicios de Rabbit Inc. y el dispositivo R1, que abarcó información sobre diversos hallazgos, rutas de ataque y medidas de seguridad implementadas.

Lo primero que nos encontramos en la web del análisis ejecutado por Obscurity Labs es el siguiente mensaje:

Y un segundo aviso al respecto:

El primero es el importante. Dejan claro que las pruebas de seguridad han sido ejecutadas por ellos y son absolutamente independientes, sin intervención de Rabbit Inc. Esto genera mucha más confianza viniendo de una empresa como esta.

Según comentan en su propia web, el proceso de los tests constó de 4 partes:

Acto 0

El Rabbit R1 busca navegar la web de forma inteligente, como una persona real —lo que aún está por ver, pero ese. esotro tema— en lugar de usar programas preestablecidos. Esto hace que la autenticación de usuarios sea un desafío especial y poco común en ámbitos generales.

Al iniciar el Rabbit R1, se conecta a una máquina llamada «Minion» a través de VNC (Virtual Network Computing). Resumiéndolo mucho se trata de un sistema para ingresar tus credenciales para poder usar tu dispositivo.

La conexión VNC es inusual y podría ser vulnerable. Sin embargo, según aparece en las pruebas, Rabbit Inc. ha dividido sus servicios para minimizar riesgos. El Minion solo contiene el código necesario para funcionar, manteniéndose aislado del resto de la red.

El equipo de Obscurity Labs probó un ataque y solo encontró scripts básicos sin acceso a información sensible. Rabbit Inc. usa un sistema seguro para almacenar tokens de sesión, protegiendo los datos sin guardar directamente tus contraseñas.

Además, afirman que intentaron acceder a datos sensibles usando acceso avanzado, pero las capas de seguridad lo impidieron. Además, no lograron acceder a sesiones de otros usuarios debido al aislamiento del sistema.

Prueba superada…

Acto 1:

En esta fase, aumentaron la dificultad del ataque. Después de escapar del navegador aislado creado por Playwright, lograron acceso al shell del Minion, lo que permite ejecutar código arbitrario. Sin embargo, este acceso revela que el Minion es solo un pod sin privilegios, aislado de otras cargas de trabajo.

El equipo investigó a fondo el pod, revisando configuraciones de seguridad, posibles vulnerabilidades y tokens de cuentas de servicio. Aunque se obtuvo cierto acceso, no se pudo comprometer la seguridad general del sistema ni avanzar lateralmente dentro de la infraestructura de Rabbit Inc.

Aunque este ataque parece más grave que el anterior, resulta inofensivo ya que el Minion está bien aislado y no tiene privilegios significativos. La seguridad del sistema de Rabbit Inc. sigue siendo robusta, protegiendo la confidencialidad, integridad y disponibilidad de sus servicios.

Acto 2:

Uno de los objetivos principales era obtener el paquete Android (APK) de RabbitOS desde el dispositivo R1 para ejecutarlo en plataformas alternativas como Android Studio. Esto permitiría analizar el código fuente y detectar posibles vulnerabilidades y manipulaciones de comunicaciones.

En el blog cuentan que el equipo logró acceder al Android Debug Bridge (ADB) en el lote inicial de unidades, que estaba habilitado. Aunque esta función se deshabilitó con actualizaciones posteriores, pudieron extraer y ejecutar el APK localmente durante la prueba.

Revisaron el código desensamblado en busca de información sensible. El único hallazgo significativo fue una clave API de solo lectura para Google Maps, que aunque debería cargarse dinámicamente, no representa un riesgo real para la seguridad.

El equipo analizó y manipuló la lógica de la API que conecta el Rabbit R1 con sus servicios. Aunque detallan que pudieron comunicarse con el servidor de sockets web seguros desde la línea de comandos, solo lograron enviar y recibir comandos legítimos, sin obtener acceso o control adicional.

Este nivel de acceso al dispositivo es interesante, pero el riesgo es bajo. No proporciona más control sobre las comunicaciones que el uso de un proxy. Aunque puede ofrecer comodidad al reducir la cantidad de dispositivos necesarios, su novedad probablemente disminuirá a medida que aumenten las capacidades específicas del hardware Rabbit R1.

Acto 3:

En esta fase, la empresa utilizó la información obtenida sobre los Minions para investigar posibles vulnerabilidades en los servidores de Rabbit Inc. que utilizan Playwright. Para que el Minion funcione correctamente y permita la recuperación de cookies, debe mantener abierto el puerto del depurador de Chrome.

Aunque no accedieron al código del LAM (Gran Modelo de Acción) en las filtraciones de Playwright, identificaron una posible vía de ataque. El LAM solicita cookies almacenadas al proveedor de secretos seguros antes de interactuar con servicios que requieren autenticación. Estas cookies se cargan en el navegador virtual del LAM.

Inicialmente creyeron que podrían manipular estas cookies para alterar el comportamiento del LAM. Sin embargo, las cookies solo afectan al navegador virtual y no al LAM directamente, lo que solo podría causar confusión o bloquear servicios específicos.

Al revisar el código fuente del LAM, comprobaron que las oportunidades de ataque eran limitadas y no proporcionaban beneficios significativos. Manipular las cookies podría causar problemas menores, pero no representaba una amenaza seria.

Finalmente determinaron que este método de ataque, aunque interesante, no permite hackear directamente a Rabbit Inc. Podría afectar servicios usados por Rabbit Inc., como Uber Eats, pero requeriría un exploit específico para ese servicio.

La probabilidad de éxito es muy baja y el riesgo directo para Rabbit Inc. es mínimo. Sin embargo, el riesgo podría ser mayor para los proveedores de servicios individuales, dependiendo de su nivel de seguridad.

¿Es seguro el Rabbit r1?

Pues según lo visto en esta auditoría parece que no hay tales problemas como los que se pusieron de manifiesto hace algunas semanas tras la crisis de rabbitude. ¿Tú qué opinas?